Das in Internetkreisen allgegenwärtige Thema Domain-Name-System-Security (DNSSEC) ist nicht so einfach zu erklären. Wir haben uns daher mit einigen Experten zusammengesetzt und DNSSEC in den folgenden Bildern dargestellt:

Bild 1: Normaler Betrieb des Domain-Namen-Systems. Hier werden verschiedene Server befragt, bevor der Nutzer zur gewünschten Seite www.berlin.de kommt.

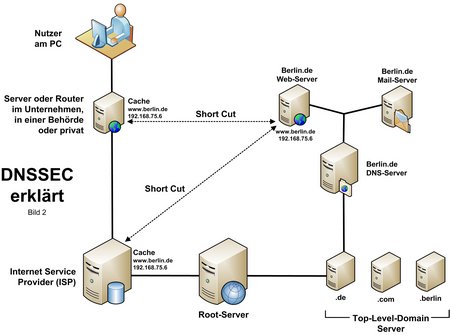

Bild 2: Damit die Anfrage nach der Seite www.berlin.de nicht jedes mal um den Globus läuft, wird die IP-Nummer von www.berlin.de lokal oder beim Internetprovider im so genannten Cache gespeichert.

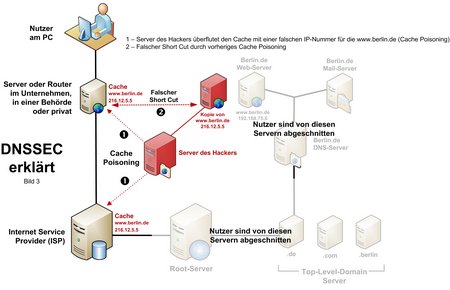

Bild 3: Beim so genannten Cache Poisoning gaukelt ein Angreifer/Hacker dem Cache durch massierte Anfragen eine andere IP-Nummer für die Seite www.berlin.de vor. Das führt dazu, dass man auch nächstes Mal mit dem Short Cut auf den Server des Angreifers zugreift.

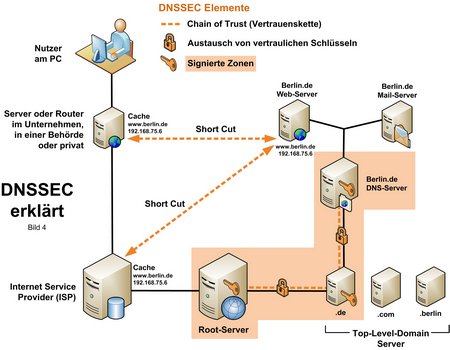

Bild 4: DNSSEC schafft eine zertifizierte Zone, die ein sicheres Surfen im Internet ermöglicht.

Was ist das Domain-Name-System?

Das Domain-Namen-System (DNS) wird dazu verwendet, um vom Nutzer eingegebene Domain- bzw. Hostnamen wie z.B. dot.berlin in die zugehörigen und von Computern verarbeitbare IP-Adressen wie z.B. 195.256.196.205 umzuwandeln und gehört damit zu den wichtigsten Diensten im Internet überhaupt. Das DNS ist sozusagen das Telefonbuch des Internets. Der Transport und Austausch der DNS-Informationen findet heutzutage meist unverschlüsselt und ohne Prüfung der Authentizität von Sender und Empfänger und Integrität der Daten statt.

Dieses Verfahren ist daher anfällig für Manipulationen der DNS-Informationen, wie z.B. dem sog. „Cache Poisoning” in den so genannten Resolving-Nameservern (auch Kaminsky-Attacken oder DNS-Hijacking oder Man-in-the-middle-Angriff genannt). Diese Angriffsverfahren haben gemein, dass Nutzer auf manipulierte oder betrügerische Webseiten umgelenkt werden. Darauf aufbauend werden weitere Angriffe durchgeführt, wenn ein Angreifer die laufende Anfrage an eine Website unterbricht, ohne dass der Nutzer etwas davon bemerkt.

DNSSEC verhindert Angriffe auf das DNS

Diese Angriffsszenarien lassen sich mit DNSSEC (Domain-Name-System-Security-Extensions) effektiv verhindern.Denn bei dieser nicht neuen, aber kaum implementierten Technik werden sämtliche Nameserver-Einträge im Übertragungsweg der IP-Päckchen digital signiert .Damit ist sichergestellt, dass die Informationen unverändert übertragen wurden und deren Absender sicher authentifiziert werden kann. Das Verfahren kann aber nicht verhindern, dass unzutreffende Informationen selbst signiert oder die Nutzer auf höherer Ebene irregeführt werden.

DNSSEC wurden erstmals Mitte der 1990er Jahre eingeführt, um das DNS zu schützen, im Jahr 2005 wurde das Protokoll offizieller RFC-Standard. Im Jahr 2008 implementiert die US-Regierung DNSSEC bei ihren eigenen Top-Level-Domains (TLDs) .GOV und .MIL. Seit dem sind weitere Betreiber von generischen und Länder-Top-Level-Domains gefolgt, wie z.B. .org und .se (Schweden). Anderen Top-Level-Domains arbeiten vorerst noch mit Übergangslösungen, bei denen der Einstiegspunkt in die Vertrauenskette ausserhalb der Rootzone liegt (z.B. DNSSEC Lookaside Validation).

Funktionsweise von DNSSEC

Beim DNSSEC wird für jede Zone (z.B. in der Kette von Root, TLD und Domain) ein Schlüsselpaar erzeugt. Mit diesem geheimen Schlüssel werden die DNS-Daten (Resource Records) signiert, zusätzlich wird ein öffentlicher Schlüssel in der jeweiligen Zonen-Datei selbst hinterlegt und ist somit über das DNS abrufbar. Mit jedem dieser Schlüssel kann ein DNSSEC-fähiger Resolving-Nameserver die Gültigkeit der Signaturen der DNS-Informationen prüfen. Die jeweiligen Zonen-Schlüssel werden i.d.R. ihrerseits wieder mit einem zentralen Schlüssel der darüber liegenden Instanz signiert. So wird eine durchgängige Vertrauensbeziehung („Chain of Trust) von der Root-Zone (bei ICANN/IANA) zum Betreiber einer Top-Level-Domain (z.B. .DE) über den Registrar bis hinunter zur einzelnen Domain (z.B. dot.berlin) aufgebaut. In diesem Fall reicht es dann, im Resolver den öffentlichen Key der Rootzone zu hinterlegen, um eine durchgängige Authentifizierung der DNS-Daten zu gewährleisten.

DNSSEC noch nicht weit verbreitet

Die Anzahl der mit DNSSEC gesicherten Top-Level-Domains und Domains ist, gemessen an der Gesamtzahl von fast 200 Millionen Domains, sehr gering. Dies liegt vor allem am deutlichen technischen Mehraufwand durch DNSSEC im Vergleich zu einem eher moderaten Nutzen für den Internetnutzer. Erst wenn neben weiteren Behörden auch Unternehmen den ökonomischen Nutzen von DNSSEC sehen wird dieses Protokoll weite Verbreitung finden.

DNSSEC ist ein der Bausteine, um den Betrieb von des Domain-Namen-Systems und damit einen infrastrukturellen Aspekt des Internets sicherer zu machen. DNSSEC hilft gegen Manipulationen, Fälschungen und das Unterschieben falscher DNS-Informationen, kann jedoch nicht alle Probleme verhindern. Der Nutzen von DNSSEC kann sich erst dann voll entfalten, wenn DNSSEC breit und flächendeckend von Anbieter und Nutzern von Hard- und Software angewendet wird.

Weitere News zu DNSSEC abonnieren

Willst Du auf dem Laufenden bleiben? In unserem Newsletter stellen wir Dir ca. viermal jährlich alles wissenswerte um die .berlin-Domains vor: https://dot.berlin/berlin-newsletter.